Next.jsで認証を実装する方法

アプリケーションのデータを保護するために認証を理解することは非常に重要です。このページでは、ReactおよびNext.jsのどの機能を使用して認証を実装するかを説明します。

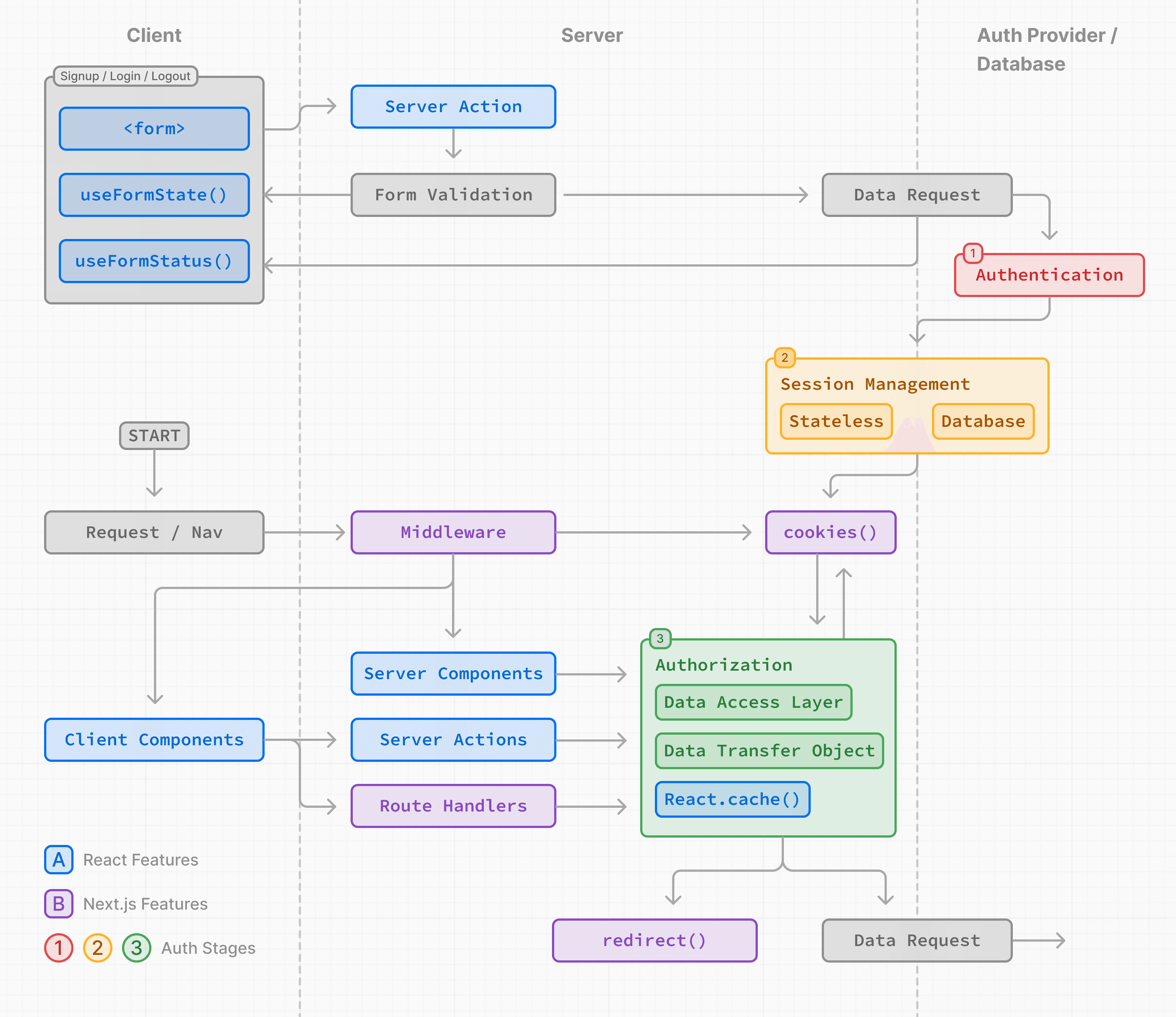

開始する前に、プロセスを3つの概念に分解すると役立ちます。

- 認証: ユーザーが主張している人物であることを確認します。ユーザーは、ユーザー名とパスワードなどの何かで身元を証明する必要があります。

- セッション管理: リクエスト全体でユーザーの認証状態を追跡します。

- 認可: ユーザーがアクセスできるルートとデータを決定します。

この図は、ReactとNext.jsの機能を使用した認証フローを示しています。

このページでの例は、教育目的で基本的なユーザー名とパスワード認証を順を追って説明しています。カスタム認証ソリューションを実装することもできますが、セキュリティの向上と簡素化のため、認証ライブラリの使用をお勧めします。これらは、認証、セッション管理、認可のための組み込みソリューション、およびソーシャルログイン、多要素認証、ロールベースのアクセス制御などの追加機能を提供します。リストは認証ライブラリセクションで見つけることができます。

認証

サインアップおよび/またはログインフォームを実装するための手順は次のとおりです。

- ユーザーはフォームから資格情報を送信します。

- フォームは、APIルートによって処理されるリクエストを送信します。

- 検証が成功すると、ユーザーの認証の成功を示すプロセスが完了します。

- 検証に失敗した場合は、エラーメッセージが表示されます。

ユーザーが資格情報を入力できるログインフォームを検討してください。

import { FormEvent } from 'react'

import { useRouter } from 'next/router'

export default function LoginPage() {

const router = useRouter()

async function handleSubmit(event: FormEvent<HTMLFormElement>) {

event.preventDefault()

const formData = new FormData(event.currentTarget)

const email = formData.get('email')

const password = formData.get('password')

const response = await fetch('/api/auth/login', {

method: 'POST',

headers: { 'Content-Type': 'application/json' },

body: JSON.stringify({ email, password }),

})

if (response.ok) {

router.push('/profile')

} else {

// Handle errors

}

}

return (

<form onSubmit={handleSubmit}>

<input type="email" name="email" placeholder="Email" required />

<input type="password" name="password" placeholder="Password" required />

<button type="submit">Login</button>

</form>

)

}上記のフォームには、ユーザーのメールアドレスとパスワードをキャプチャするための2つの入力フィールドがあります。送信すると、APIルート(/api/auth/login)にPOSTリクエストを送信する関数がトリガーされます。

次に、APIルートで認証プロバイダーのAPIを呼び出して、認証を処理できます。

import type { NextApiRequest, NextApiResponse } from 'next'

import { signIn } from '@/auth'

export default async function handler(

req: NextApiRequest,

res: NextApiResponse

) {

try {

const { email, password } = req.body

await signIn('credentials', { email, password })

res.status(200).json({ success: true })

} catch (error) {

if (error.type === 'CredentialsSignin') {

res.status(401).json({ error: 'Invalid credentials.' })

} else {

res.status(500).json({ error: 'Something went wrong.' })

}

}

}セッション管理

セッション管理は、ユーザーの認証済み状態がリクエスト全体で維持されることを保証します。これには、セッションまたはトークンの作成、保存、更新、削除が含まれます。

セッションには2種類あります。

- ステートレス: セッションデータ(またはトークン)はブラウザのCookieに保存されます。Cookieは各リクエストで送信され、サーバーでセッションを検証できます。この方法は簡単ですが、正しく実装されないとセキュリティが低下する可能性があります。

- データベース: セッションデータはデータベースに保存され、ユーザーのブラウザには暗号化されたセッションIDのみが送信されます。この方法はより安全ですが、複雑でサーバーリソースを多く消費する可能性があります。

知っておくと良いこと: いずれかの方法、または両方を使用できますが、iron-sessionまたはJoseなどのセッション管理ライブラリの使用を推奨します。

ステートレスセッション

Cookieの設定と削除

サーバーでCookieとしてセッションを設定するためにAPI Routesを使用できます。

import { serialize } from 'cookie'

import type { NextApiRequest, NextApiResponse } from 'next'

import { encrypt } from '@/app/lib/session'

export default function handler(req: NextApiRequest, res: NextApiResponse) {

const sessionData = req.body

const encryptedSessionData = encrypt(sessionData)

const cookie = serialize('session', encryptedSessionData, {

httpOnly: true,

secure: process.env.NODE_ENV === 'production',

maxAge: 60 * 60 * 24 * 7, // One week

path: '/',

})

res.setHeader('Set-Cookie', cookie)

res.status(200).json({ message: 'Successfully set cookie!' })

}データベースセッション

データベースセッションを作成および管理するには、次の手順に従う必要があります。

- セッションとデータを保存するためのテーブルをデータベースに作成します(または、認証ライブラリがこれを処理するかどうかを確認します)。

- セッションの挿入、更新、削除のための機能を実装します。

- ユーザーのブラウザに保存する前にセッションIDを暗号化し、データベースとCookieが同期していることを確認します(これはオプションですが、Proxyでのオプティミスティック認証チェックに推奨されます)。

サーバーでのセッション作成:

import db from '../../lib/db'

import type { NextApiRequest, NextApiResponse } from 'next'

export default async function handler(

req: NextApiRequest,

res: NextApiResponse

) {

try {

const user = req.body

const sessionId = generateSessionId()

await db.insertSession({

sessionId,

userId: user.id,

createdAt: new Date(),

})

res.status(200).json({ sessionId })

} catch (error) {

res.status(500).json({ error: 'Internal Server Error' })

}

}認可

ユーザーが認証され、セッションが作成されたら、ユーザーがアプリケーション内でアクセスして実行できるものを制御するために認可を実装できます。

認可チェックには主に2種類あります。

- オプティミスティック: Cookieに保存されているセッションデータを使用して、ユーザーがルートにアクセスしたりアクションを実行したりする権限があるかどうかを確認します。これらのチェックは、UI要素の表示/非表示、または権限やロールに基づいてユーザーをリダイレクトするなどのクイック操作に役立ちます。

- セキュア: データベースに保存されているセッションデータを使用して、ユーザーがルートにアクセスしたりアクションを実行したりする権限があるかどうかを確認します。これらのチェックはより安全であり、機密データまたはアクションへのアクセスが必要な操作に使用されます。

どちらの場合も、次のことをお勧めします。

- データアクセスレイヤーを作成して、認可ロジックを集中化する。

- データ転送オブジェクト(DTO)を使用して、必要なデータのみを返す。

- オプションでProxyを使用してオプティミスティックチェックを実行する。

Proxyによるオプティミスティックチェック(オプション)

権限に基づいてユーザーをリダイレクトするためにProxyを使用したい場合があります。

- オプティミスティックチェックを実行するため。Proxyはすべてのルートで実行されるため、リダイレクトロジックを集中化し、権限のないユーザーを事前にフィルタリングするのに適しています。

- ユーザー間でデータを共有する静的ルート(例: ペイウォールの背後にあるコンテンツ)を保護するため。

ただし、Proxyはすべてのルート(プリフェッチされたルートを含む)で実行されるため、Cookieからセッションを読み取る(オプティミスティックチェック)ことのみを行い、パフォーマンスの問題を防ぐためにデータベースチェックを回避することが重要です。

例:

import { NextRequest, NextResponse } from 'next/server'

import { decrypt } from '@/app/lib/session'

import { cookies } from 'next/headers'

// 1. Specify protected and public routes

const protectedRoutes = ['/dashboard']

const publicRoutes = ['/login', '/signup', '/']

export default async function proxy(req: NextRequest) {

// 2. Check if the current route is protected or public

const path = req.nextUrl.pathname

const isProtectedRoute = protectedRoutes.includes(path)

const isPublicRoute = publicRoutes.includes(path)

// 3. Decrypt the session from the cookie

const cookie = (await cookies()).get('session')?.value

const session = await decrypt(cookie)

// 4. Redirect to /login if the user is not authenticated

if (isProtectedRoute && !session?.userId) {

return NextResponse.redirect(new URL('/login', req.nextUrl))

}

// 5. Redirect to /dashboard if the user is authenticated

if (

isPublicRoute &&

session?.userId &&

!req.nextUrl.pathname.startsWith('/dashboard')

) {

return NextResponse.redirect(new URL('/dashboard', req.nextUrl))

}

return NextResponse.next()

}

// Routes Proxy should not run on

export const config = {

matcher: ['/((?!api|_next/static|_next/image|.*\\.png$).*)'],

}Proxyは初期チェックに役立ちますが、データを保護するための唯一の防御手段であってはなりません。セキュリティチェックの大部分は、データソースのできるだけ近くで実行する必要があります。詳細については、データアクセスレイヤーを参照してください。

ヒント:

- Proxyでは、

req.cookies.get('session').valueを使用してCookieを読み取ることもできます。- ProxyはEdge Runtimeを使用します。認証ライブラリとセッション管理ライブラリが互換性があるか確認してください。

- Proxyの

matcherプロパティを使用して、Proxyを実行するルートを指定できます。ただし、認証の場合は、Proxyがすべてのルートで実行されることが推奨されます。

データアクセスレイヤー(DAL)の作成

APIルートの保護

Next.jsのAPI Routesは、サーバーサイドのロジックとデータ管理を処理するために不可欠です。特定の機能へのアクセスを許可されたユーザーのみに制限するために、これらのルートを保護することが重要です。これには通常、ユーザーの認証ステータスとそのロールベースの権限を確認することが含まれます。

APIルートを保護する例を次に示します。

import { NextApiRequest, NextApiResponse } from 'next'

export default async function handler(

req: NextApiRequest,

res: NextApiResponse

) {

const session = await getSession(req)

// Check if the user is authenticated

if (!session) {

res.status(401).json({

error: 'User is not authenticated',

})

return

}

// Check if the user has the 'admin' role

if (session.user.role !== 'admin') {

res.status(401).json({

error: 'Unauthorized access: User does not have admin privileges.',

})

return

}

// Proceed with the route for authorized users

// ... implementation of the API Route

}この例では、認証と認可のための2段階のセキュリティチェックを備えたAPIルートを示しています。まずアクティブなセッションを確認し、次にログインしたユーザーが「管理者」であるかどうかを確認します。このアプローチは、認証および認可されたユーザーに限定された安全なアクセスを保証し、リクエスト処理のための堅牢なセキュリティを維持します。

リソース

Next.jsでの認証について学んだところで、安全な認証とセッション管理の実装を支援するNext.js互換のライブラリとリソースを次に示します。

認証ライブラリ

セッション管理ライブラリ

さらに読む

認証とセキュリティについてさらに学習するために、次のリソースを確認してください。

役に立ちましたか?